التعاون الآمن بين الصحافيين: نصائح من خبير

كان سباستيان مونديال واحداً من أوائل الصحافيين المكلفين بملايين الملفات الضريبية الخارجية المسربة. وبسبب حساسية طبيعة المعلومات، التي تنطوي على سرية المعاملات المالية لأشخاص بدءاً من سياسيين فاسدين وتجار الأسلحة في العالم وصولاً إلى أثرياء ومهنيين من الطبقة الوسطى، فقد كانت الاتصالات بين أولئك المعنيين بالتحقيق أمراً في غاية الأهمية. وقد كان التعاون الناجم عن ذلك، والذي يشمل قرابة 100 صحافي من 40 بلداً، ربما الأكبر في تاريخ الصحافة.

كان سباستيان مونديال واحداً من أوائل الصحافيين المكلفين بملايين الملفات الضريبية الخارجية المسربة. وبسبب حساسية طبيعة المعلومات، التي تنطوي على سرية المعاملات المالية لأشخاص بدءاً من سياسيين فاسدين وتجار الأسلحة في العالم وصولاً إلى أثرياء ومهنيين من الطبقة الوسطى، فقد كانت الاتصالات بين أولئك المعنيين بالتحقيق أمراً في غاية الأهمية. وقد كان التعاون الناجم عن ذلك، والذي يشمل قرابة 100 صحافي من 40 بلداً، ربما الأكبر في تاريخ الصحافة.

كان عمل مونديال منصباً على إنشاء قنوات اتصال آمنة، تتجنب المراقبة أثناء تبادل المعلومات. في المنشور التالي الذي كتبه ضيفنا لموقع أون ميديا، يعطينا بعض النصائح عن كيفية حماية الاتصالات من المتطفلين، دون أن يؤثر ذلك على تدفق سيل المعلومات.

في هذه الأيام هناك الكثير من عدم اليقين والشك (وربما الخوف) حول إمكانية إقامة أي تعاون آمن بين الصحافيين والمحررين والمصادر. وبالاستناد إلى تجاربي في مجال مشروع التسريبات الخارجية على مستوى العالم والمساعي الدولية المماثلة، أود أن أشارك في بعض التوصيات المتعلقة بإنشاء اتصالات آمنة في المشاريع المشتركة.

ولكن قبل أن تبدأ بعمل أي شيء، يتعين عليك أن تكون صادقاً مع نفسك فيما يتعلق بمهاراتك التقنية والوضع العام. إذا كنت تقرأ هذا النص، فهناك احتمالات أنك لست من القراصنة المحترفين أو أحد المسؤولين عن أنظمة الكمبيوتر؛ فأنت بحاجة لأن تكون كذلك أصلاً. ولكن كلما كانت مهاراتك التقنية ضعيفة، فإنك ستحتاج إلى الاعتماد على عمل الآخرين ولن يكون بمقدورك تقييم مدى آمن الحل المقدم إليك.

لنأخذ مشروع التصفح المجهول (Tor) على سبيل المثال، وبشكل أكثر تحديداً (Tails). إن Tails هو نظام جاهز للاستخدام يسمح للمبتدئين بتصفح الإنترنت بشكل مجهول. لكن، في الوقت الذي تقدم برمجيات كهذه مزايا كبيرة، فإن العيب فيها هو أنه عليك الوثوق بمصدر ومبتكر هذا النظام بشكل مطلق. ومنذ أن أصبح موقعا Tails و Tor مصدرين مفتوحين ويستخدمهما الكثير من الأشخاص، فمن الوارد العثور على ثغرات أمنية موجودة في مكان ما. ولكن، لطالما أنك غير قادر على إيجاد توافق بين شيفرة المصدر والبرنامج بنفسك، فهناك احتمال أن يكون هناك تلاعب. (كما حدث مؤخراً مع TrueCrypt، وهو برنامج التشفير، وللقراءة عن ذلك اضغط هنا).

إذا كانت تنقصك المهارات الضرورية، فعليك أن تقرر بين:

-

“شد الحزام” وتعلم المهارات اللازمة

-

الثقة بالدروس الخصوصية واتباع الحلول خطوة بخطوة

-

العثور على/الاستعانة بخبير يتعين عليك الوثوق في هذا الشأن

هذه هي نقاط الضعف في مفهومك للأمان، لذا اختر بحكمة!

السؤال الجوهري

بعدها، عليك أن تطرح على نفسك السؤال (المتعدد الجوانب) التالي:

كم شخصاً بحاجة إلى التواصل، وما طول المدة، ومن أين، وما هي أدوارهم، وما هو الزمن المتاح لك لتحضير هذا الوضع العام؟

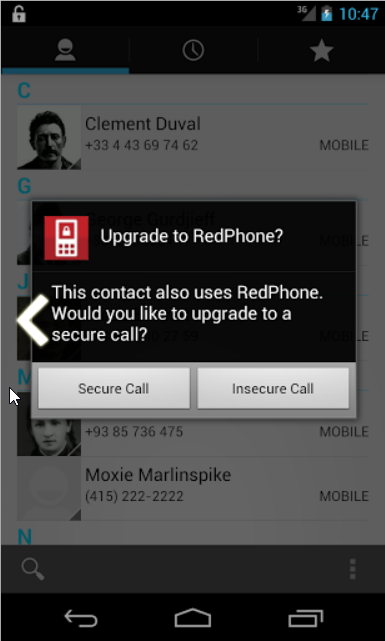

سأقودك إلى الطريق من خلال بعض الإجابات على هذا السؤال بالاستعانة بسيناريوهين. لكن قبل أن أبدأ، إذا كنت تريد الإبقاء على محتوى محادثاتك سرياً ولا تريد اللقاء بالطرف الآخر وجهاً لوجه، فأنا أوصي في الوقت الحاضر باستخدام تطبيق RedPhone لهواتف الأندرويد وتطبيق Silent Circle (لهواتف الأندرويد والآيفون). سيحافظ كلاهما على محتوى محادثاتك بشكل آمن لطالما لم يكن جهازك/هاتفك في خطر. (كالاتصال بأشخاص ينشئون واصفات بيانات معينة (ميتاداتا)، في حين أنه من الممكن تجنب ذلك من خلال التحكم وتشفير الاتصال بكامله من النهاية إلى النهاية، وهذا يحتاج إلى شرح أعمق لا يغطيه هذا المنشور).

سأقودك إلى الطريق من خلال بعض الإجابات على هذا السؤال بالاستعانة بسيناريوهين. لكن قبل أن أبدأ، إذا كنت تريد الإبقاء على محتوى محادثاتك سرياً ولا تريد اللقاء بالطرف الآخر وجهاً لوجه، فأنا أوصي في الوقت الحاضر باستخدام تطبيق RedPhone لهواتف الأندرويد وتطبيق Silent Circle (لهواتف الأندرويد والآيفون). سيحافظ كلاهما على محتوى محادثاتك بشكل آمن لطالما لم يكن جهازك/هاتفك في خطر. (كالاتصال بأشخاص ينشئون واصفات بيانات معينة (ميتاداتا)، في حين أنه من الممكن تجنب ذلك من خلال التحكم وتشفير الاتصال بكامله من النهاية إلى النهاية، وهذا يحتاج إلى شرح أعمق لا يغطيه هذا المنشور).

السيناريو الأول – تبادل المعلومات بين خمسة أشخاص أو أقل (على افتراض أنك لست بحاجة لإرسال الكثير من الملفات)

استناداً إلى طبيعة المعلومات التي تود تبادلها، فإن تشارك المعلومات بين خمسة أشخاص أو أقل عن طريق البريد الإلكتروني أمر لا يزال تحت السيطرة (لكن هذا يعني أيضاً إنشاء كمية كبيرة من النصوص المكررة، لأن برامج البريد الإلكتروني غالباً ما تقوم بلصق الرد على الرسائل الأصلية).

في البداية، اجعل الأمن مسؤولية خاصة. إذا كان هنالك قائد للفريق، فهذا جيد. وإذا لم يكن، اختر شخصاً يكون صاحب الكلمة الأخيرة فيما يتعلق بالأمن. إذا لم تكن متأكداً ممن ستختار، اختر الشخص الأكثر تعقلاً وأكثر المصابين بالوسواس في نفس الوقت. إن تشارك المسؤولية، يفسد الأمن، ثق بي.

إذا لم تكونوا جميعكم تعملون في نفس الشركة، وكان كل واحد منكم يستخدم مخدّم بريد إلكتروني مختلفاً، (لكل منكم عنوان بريد إلكتروني مختلف، مثل mike@yahoo.com و claire@web.de)، عندها ينبغي عليكم إنشاء حسابات إضافية خاصة بمشروعك لدى مخدّم بريد إلكتروني آخر.

ربما من الأفضل اختيار مخدّم يمكنك الوثوق به، ولا يخضع لرقابة السلطات. في ألمانيا على سبيل المثال، يُطلب من جميع مخدّمات البريد الإلكتروني التي تضم أكثر من 1000 مستخدم السماح للسلطات الحكومية بالدخول المباشر إلى حسابات البريد الإلكتروني دون علم المستخدمين.

هذا يعني، أنه عليك إنشاء مخدمك الخاص أو استخدم مخدّم موجه (حينها ستواجهك مشكلة الثقة بمسؤول المخدّم). أنت بحاجة إلى أن تكون متأكداً من أن الجهاز الذي تثق به ليس من السهل المساس به.

بعدها، يمكنك إنشاء مخدّم لا يقبل إلا اتصالات (SSL) الآمنة، ويستخدم forward secrecy، والمعروف أيضاً باسم perfect forward secrecy. يمكنك قراءة المزيد عن ذلك هنا). تشغيل المخدم يكلف مالاً أيضاً، يتراوح شهرياً ما بين 25 و50 دولاراً أمريكياً، إضافة إلى أجرة المعدات. الأمن ليس رخيصاً إذا كنت تريد القيام به على الشكل الصحيح. لكن ذلك يضمن لك أثناء تبادل المعلومات أن واصفات البيانات (ميتاداتا) لن تصل إلى وكالة الاستخبارات الأمريكية أو أية جهة متلصصة أخرى (للمزيد عن واصفات بيانات معينة (ميتاداتا) انقر هنا).

سيكون المخدّم “نقطة فشل مركزية” – والمقصود هنا: إذا كان الوصول إلى معلوماتك عليه ممكناً من قبل طرف ثالث، إلا أذا قمت بمسحها، فإن المقتحمين سيحصلون على كل شيء. لذا فإنك تحتاج إلى إضافة طبقة ثالثة من الحماية إذا تطلب الأمر، وهي التشفير. بهذه الطريقة سيبقى كل شيء سرياً. GPG، تطبيق المصدر المفتوح من برنامج التشفير PGP، ملائم لهذا الغرض.

إذا كنت تستخدم المخدّم ذاته، مرة أخرى، فإن الميتاداتا ستكون آخر همومك، لأنه لن يتمكن الغرباء من الوصول إليها إلا إذا استطاعوا الدخول إلى المخدّم.

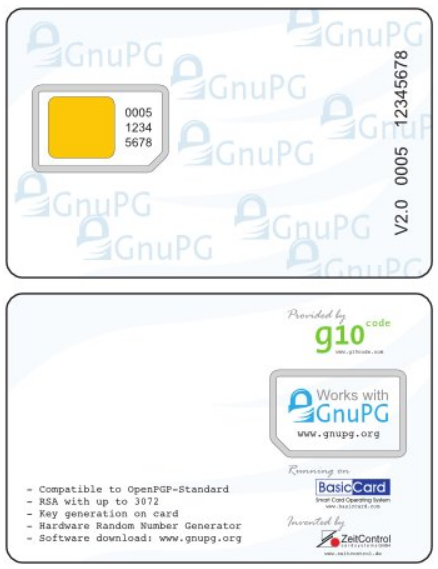

في الآونة الأخيرة بدأت العمل بالبطاقات الذكية المشفرة (PGP V2-Smartcards)، وهي بطاقات مادية يمكنك استخدامها لتخزين مفاتيح التشفير (GPG). الأمر الجميل فيها هو أن بإمكانك تجهيزها، وإرسالها إلى شخص ما؛ وإذا أراد أحد فك مفاتيح التشفير “خارج” كمبيوتره، فإنها محمية برقم سري أو عبارة مرور. وبعد ثلاث محاولات دخول فاشلة تصبح البطاقة مغلقة. كما أنها تعمل دون الحاجة إلى شركات ذات قسم معلومات مركزية، كل ما عليك عمله لفك الشيفرة بنفسك هو إعداد جهاز الكمبيوتر (سواء كان بنظام ويندوز أو ماك أو لينكس) ليتناسب مع نسخة GPG أحدث من 2.0.8 وبرنامج قراءة عام.

في الآونة الأخيرة بدأت العمل بالبطاقات الذكية المشفرة (PGP V2-Smartcards)، وهي بطاقات مادية يمكنك استخدامها لتخزين مفاتيح التشفير (GPG). الأمر الجميل فيها هو أن بإمكانك تجهيزها، وإرسالها إلى شخص ما؛ وإذا أراد أحد فك مفاتيح التشفير “خارج” كمبيوتره، فإنها محمية برقم سري أو عبارة مرور. وبعد ثلاث محاولات دخول فاشلة تصبح البطاقة مغلقة. كما أنها تعمل دون الحاجة إلى شركات ذات قسم معلومات مركزية، كل ما عليك عمله لفك الشيفرة بنفسك هو إعداد جهاز الكمبيوتر (سواء كان بنظام ويندوز أو ماك أو لينكس) ليتناسب مع نسخة GPG أحدث من 2.0.8 وبرنامج قراءة عام.

وبما أننا نتحدث عن أجهزة الكمبيوتر، ففي حال كنت تعمل في بيئة من المرجح أن تقع ضحية اقتحام افتراضي أو واقعي، فإليك بعض النصائح الإضافية.

يُفضل شراء جهاز كمبيوتر من متجر، وليس عبر الإنترنت، لأنه من المعلوم أن وكالة الأمن القومي تستغل عمليات الشراء الإلكترونية لكي تقوم بتنصيب برامج تجسس على الأجهزة. اختر جهاز الكمبيوتر لجزئية معينة، فهذا الأمر يُسهِل عليك، لأنك ربما تريد أن تقوم بأشياء أخرى، مثل إزالة الكاميرا أو الميكروفون. (اطلع على موقع www.ifixit.com، حيث تجد نصائح عن تفكيك الأجهزة). قم بإعداد الكمبيوتر من جديد مع تشفير كامل للقرص (إليك بعض الروابط للإعداد على أنظمة ويندوز وماك وأوبونتو).

هنا بعض المؤشرات الأساسية المتعلقة بإعداد الأنظمة، ولكن كما أكدت في السابق، أنت بحاجة إلى أن تكون لديك بعض المهارات و/أو الثقة بأناس آخرين لتصل إلى مستوى أمان حقيقي.

-

توفير إحدى توزيعات لينكس العديدة

-

رفع مستوى الأمان OS X (أذا كنت تعمل بنظام ماك)

-

إعداد نظام أمان. مع ملاحظة أنه عليك أن تعرف ماذا نفعل.

إذا قمت بإعداد نظامك الخاص بهذه الطريقة، فستكون معرفة نشاطك من قبل الآخرين محدودة جداً، ولن يتم كشف الميتاداتا الخاصة بتبادل المعلومات، ما لم يتم اختراق “الطرف الآخر” من المخدّم.

ومع ذلك، إذا كنت تريد إرسال الكثير من الملفات و/أو أنت جزء من مشروع مشترك لمعلومات متغيرة باستمرار، فهذا السيناريو لا يناسبك. انظر إلى السيناريو الثاني بدلاً منه.

السيناريو الثاني. تبادل المعلومات بين ستة أشخاص أو أكثر و/أو تعاون بموضوع البيانات المكثفة لفترة طويلة من الزمن

هناك تعاون أكبر يجعل من البريد الإلكتروني عبأً بدلاً من أن يكون أداة مفيدة. وبما أنه من المرجح أن هناك أشخاصاً مختلفين سيتواصلون مع بعضهم بمواضيع مختلفة، وربما سيكون لديك أشخاصاً يشاركون ويتركون المشروع، فأنت بحاجة إلى طريقة مختلفة في إنشاء الاتصالات الآمنة.

أوصي بإنشاء منتدى مشفر على شبكة الإنترنت، يشمل على قابلية تخزين ملفات على مخدّم مخصص آمن. ابدأ بمخدّم كما هو واضح في الأعلى. وبعدها قم بإنشاء المنتدى، كأن تستخدم مثلاً برنامج fud-forum، باستخدام نظام أمان. إذا كان الجهاز لديه ما يكفي من قوة المعالجة المركزية (CPU)، فيمكنك إعادة استخدامها كمخدّم للبريد الإلكتروني، كما رأينا في الأعلى. وقبل كل شيء، يمكنك الاستعانة بشبكة افتراضية خاصة (VPN)، والتي ستضيف مستوى تشفير.

أوصي بإنشاء منتدى مشفر على شبكة الإنترنت، يشمل على قابلية تخزين ملفات على مخدّم مخصص آمن. ابدأ بمخدّم كما هو واضح في الأعلى. وبعدها قم بإنشاء المنتدى، كأن تستخدم مثلاً برنامج fud-forum، باستخدام نظام أمان. إذا كان الجهاز لديه ما يكفي من قوة المعالجة المركزية (CPU)، فيمكنك إعادة استخدامها كمخدّم للبريد الإلكتروني، كما رأينا في الأعلى. وقبل كل شيء، يمكنك الاستعانة بشبكة افتراضية خاصة (VPN)، والتي ستضيف مستوى تشفير.

عند القيام بذلك، يمكنك إجراء الاتصالات والاحتفاظ بالتسجيل في موقع مركزي، مع إمكانية تحكم الأشخاص المعنيين بمستوى المعلومات الواردة. أثناء التعاون المتعلق بالتسريبات الخارجية، كانت لدينا مجموعة أساسية بإمكانها الوصول إلى جميع المعلومات، وكذلك كانت هناك مجموعة من الصحافيين، والتي كان بإمكانها الوصول إلى معلومات محددة فقط، والتي لها صلة بمجالات خبراتهم أو بلدانهم. وكان بمقدور الأشخاص المنضمين حديثاً إلى المنتدى قراءة كل المراسلات وفق تسلسل زمني منذ تاريخ انضمامهم، أي أنه كان بإمكانهم قراءة الأسئلة والأجوبة.

وإذا اضطر الأمر، كان باستطاعتنا إيقاف تشغيل النظام برمته، وجعل البيانات تختفي عند أية نقطة. ميزة نظام من هذا النوع هي أنه بإمكانك أيضاً القيام بنسخة “خاصة” كاملة في نهاية المشروع وتحتفظ بها كمستند.

أدرك أن هذا المنشور قد لامس بعض متطلباتك المتعلقة مجال الاتصال الآمن، لكن الخبر السار هو أن هناك وفرة في المعلومات على شبكة الإنترنت، لجعل مخدّم اتصالاتك أكثر أمناً.

أمر أخير بعد: ليس هناك شيء اسمه أمن مثالي. انس ذلك الأمر! ولكن يمكنك التقليل من فرص التجسس والتطفل على معلوماتك أو كشفها. يجب أن تمتلك شيئاً من المعرفة، وقم بإنشاء نظامك، وبعدها عليك المحافظة على مستوى الأمن، وراقب أية انتهاكات محتملة.

إذا خطر في بالك أية تساؤلات أو احتجت إلى المزيد من النصائح، تسرني مساعدتك، ولكن قد أحتاج بعض الوقت حتى أرد عليك. بإمكانك أن تراسلني على عنوان بريدي الإلكتروني: kappuchino@h2h.de أو على التويتر: @kappuchino.

سباستيان مونديال صحافي مستق مختص في البيانات، ويعمل بشكل أساسي في فريق التحقيقات لدى محطة NDR الألمانية الرسمية. كما أنه أحد مؤسسي أول فريق بيانات متخصص في أوروبا، مكتب البيانات الإقليمية في وكالة الأنباء الألمانية د ب أ. وعندما لا يكون مشغولاً بالبيانات، يدرب الصحافيين في مجال الأمن وصحافة البيانات.